សង្គ្រាមតាមប្រព័ន្ធអ៊ិនធឺណែត ២០១៤ របស់ក្រុមហ៊ុន Symantec

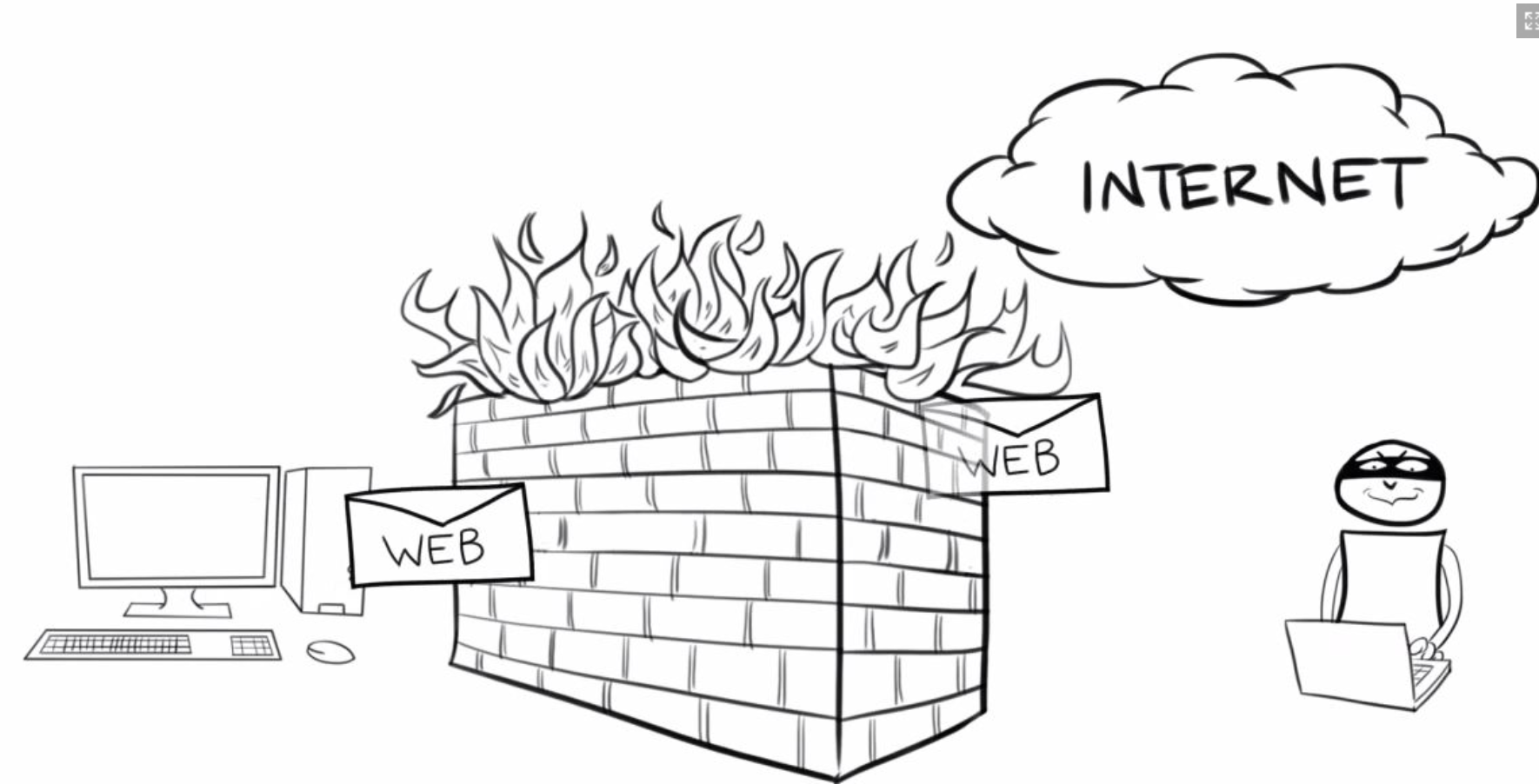

ខាងក្រោមនេះគឺជាខ្សែវិដេអូ ដែលបង្ហាញពីទិដ្ឋភាពទូទៅអំពីវិធីសាស្ត្រដែលអ៊ិនធឺណែតដំណើការ ហើយនឹងឧបករណ៍សំខាន់ៗដែលបង្កើតឡើងនូវអ៊ិនធឺែណត។

នៅក្នុងនេះផងដែរ វិដេអូទាំងនេះនឹងបង្ហាញអ្នកអំពីភាពខុសគ្នានៃឧបករណ៍សន្តិសុខ (security device) ដែលកំពុងតែដំណើរការនាពេលបច្ចុប្បន្ននៅក្នុងសហគ្រាសធំៗ មុខងាររបស់ឧបករណ៍ ទាំងនោះ និងវិធីដែលអ្នកវាយប្រហារធ្វើការជ្រៀតចូល។

[mom_video type=”youtube” id=”2klYTmgqr-8″]វិដេអូខាងក្រោមគឺធ្វើការពន្យល់អ្នកពីជំហានដំបូងនៃការវាយប្រហារដែលពាក្យបច្ចេកទេសហៅថា Reconnaissance។ នៅក្នុងដំណាក់កាលនេះ គឺអ្នកវាយប្រហារធ្វើការប្រមូលយកនូវព័ត៌មាន ពីសំណាក់ប្រភពជាច្រើន ក្នុងគោលបំណងស្វែងយល់ពីគោលដៅឲ្យបានច្បាស់លាស់។

[mom_video type=”youtube” id=”IrMTtUdpOdI”]ធ្វើការស្រាវជ្រាវទៅលើប្រព័ន្ធដើម្បីបំបែកពាក្យសម្ងាត់ ដោយប្រើប្រាស់ John the Ripper សម្រាប់ធ្វើការបំបែកពាក្យសម្ងាត់ ប្រើប្រាស់ NetCat ក្នុងការបញ្ជូន files និង Dig ដើម្បីធ្វើការ ទាញយកព័ត៌មានពី DNS។

[mom_video type=”youtube” id=”3luXMMGGnLs”]នៅក្នុងដំណាក់កាលបន្ទាប់គឺ Discovery ដែលធ្វើការគូសវាសនូវប្រព័ន្ធការពាររបស់អង្គភាព ហើយបង្កើតផែនការវាយប្រហារ ដែលជាទូទៅគឺធ្វើការដាក់នូវ មេរោគ (backdoors) និងវិធីសាស្ត្របញ្ជូនព័ត៌មានចេញ។

[mom_video type=”youtube” id=”-x69ooKAXpk”]នៅក្នុងដំណាក់កាលទីបួននេះ គឺការចាប់យកព័ត៌មាន ចំពោះប្រព័ន្ធក្នុងរយៈពេលវែងណាមួយដោយប្រើប្រាស់នូវវិធីសាស្ត្រផ្សេងៗគ្នាជាច្រើន ដោយសំងាត់។

[mom_video type=”youtube” id=”rkcj3ze5KgQ”]នេះគឺជាដំណាក់កាលទីប្រាំ និងជាដំណាក់កាលចុងក្រោយគឺជាបញ្ជូនព័ត៌មានដែលលួចបានចេញពីអង្គភាព ទៅកាន់កន្លែងផ្សេងទៀតដែលត្រូវបានជ្រើសរើសដោយអ្នកវាយប្រហារ។

[mom_video type=”youtube” id=”c-6iUKABiAk”]