អ្នកស្រាវជ្រាវផ្នែកសន្តិសុខព័ត៌មានជនជាតិចិនមួយរូបបានរាយការណ៍អំពី ការវាយប្រហារលក្ខណៈ Phishing ដែលស្ទើរតែមិនអាចចាប់បាន (almost impossible to detect) និងអាចប្រើប្រាស់ជាអន្ទាក់ផងដែរ ទៅលើអ្នកដែលមានការប្រុងប្រយ័ត្នប្រយែងខ្ពស់បំផុត។

ជាមួយគ្នានោះផងដែរ គាត់បានធ្វើការព្រមានថា ហេគឃ័រអាចប្រើប្រាស់នូវចំនុចខ្សោយនៅក្នុង Chrome, Firefox និង Opera Web browers ដើម្បីបង្ហាញឈ្មោះវេបសាយក្លែងក្លាយដូចគ្នាបេះបិទទៅនឹងវេបសាយមែនទែន ដូចជា Apple, Google ឬ Amazon ក្នុងគោលបំណងដើម្បីលួចព័ត៌មាន login ឬព័ត៌មានពាក់ព័ន្ធហិរញ្ញវត្ថុ និងព័ត៌មានសំងាត់របស់អ្នកប្រើប្រាស់ផ្សេងៗទៀត។

ចុះតើមានវិធីសាស្ត្រអ្វីឆ្លើយតបទៅនឹងការវាយប្រហារបែប Phishing នេះ? ជាទូទៅគឺយើងតែងតែធ្វើការក្រឡេកមើលទៅលើអាស័យដ្ឋានវិបសាយនៅក្នុង address bar របស់ browers ហើយអាចមានភ្ជាប់ជាមួយនឹង HTTPS connection មែនទេ?

សូមចុចទៅលើវេបសាយសាកល្បងនេះសិនមុនពេលដែលយើងចូលទៅមើលលក្ខណៈលំអិត ដែលត្រូវបានបង្កើតឡើងដោយ Chinese security researcher Xudong Zheng ដែលជាអ្នករកឃើញវិធីសាស្ត្រវាយប្រហារមួយនេះ។

លោក Zheng បានសរសេរនៅក្នុងប្លុករបស់ខ្លួនថា “យើងនឹងមិនអាចកំណត់វេបសាយនោះថាពិតឬក្លែងក្លាយតទៅទៀតបានឡើយ បើសិនជាយើងមិនបានពិនិត្យឲ្យបានម៉ត់ចត់ទៅលើ URL ឬ SSL certificate” ។

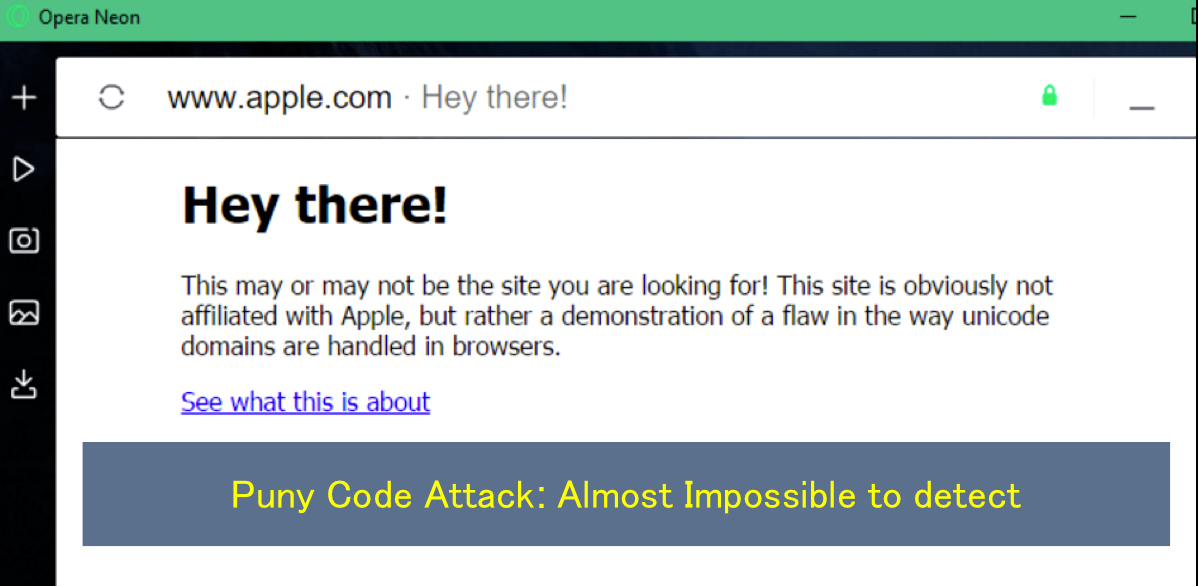

បើសិនជា web browser របស់អ្នកបង្ហាញឈ្មោះ ”apple.com” នៅក្នុង address bar ជាមួយនឹង SSL ជាមួយនឹង content ដូចរូបខាងក្រោម នោះ brower របស់អ្នកគឺរងគ្រោះនៃការវាយប្រហារបែប homograph attack ។

Homograph attack គឺត្រូវបានគេស្គាល់តាំងពីឆ្នាំ២០០១ មកម្លេះ ប៉ុន្តែអ្នកសរសេរកម្មវិធីកុំព្យូទ័របានព្យាយាមជួសជុលបញ្ហាទាំងនោះ។ វាគឺជាប្រភេទនៃ spoofing attack ដែលឈ្មោះអាស័យដ្ឋានវេបសាយគឺដូចគ្នាទៅនឹងវេបសាយស្របច្បាប់ (ត្រឹមត្រូវ) អញ្ចឹង។ បញ្ហានេះគឺបណ្តាលមកពីការបង្ហាញ Unicode characters នៅក្នុង address bar នៃ browsers ។

ភាគច្រើននៃ Unicode characters ដែលតំណាងឲ្យ alphabets ដូចជា Greek, Cyrillic និង Armenian នៅក្នុងឈ្មោះអាស័យដ្ឋានដូមែនអន្តរជាតិ គឺដូចគ្នាទៅលើ Latin letters ដូច្នោះដែរ ប៉ុន្តែធាតុពិតគឺត្រូវបានសំគាល់ខុសគ្នាដោយកុំព្យូទ័រ ។

ជាឧទាហរណ៍ សម្រាប់ Cyrillic តួអក្សរ “a” មានលេខកូដ U+0430 និង Latin តួអក្សរ “a” មានលេខកូដ (U+0041) ។ តួអក្សរទាំងពីរនេះគឺត្រូវបានសំគាល់ខុសគ្នាដោយ browers ប៉ុន្តែនឹងបង្ហាញតួអក្សរ “a” ដូចគ្នាតែមួយនៅក្នុង address bar ។

Punycode Phishing Attacks

ជាលក្ខណៈ default វេប browers ភាគច្រើនគឺប្រើប្រាស់ ”Punycode” encoding ដើម្បីតំណាង unicode characters នៅក្នុង URL ក្នុងគោលបំណងការពារប្រឆាំងទៅនឹង Homograph phishing attack។ Punycode គឺជាការ encoding ពិេសសមួយដែលត្រូវបានប្រើប្រាស់ដោយ web brower ក្នុងការបំលែង unicode characters ទៅជា character set of ASCII (A-Z, 0-9) ហើយគ្រាំទ្រដោយ International Domain Names (IDNs) system ។ ជាឧទាហរណ៍ ឈ្មោះដូមែនភាសាចិន “短.co” ត្រូវបានតំណាងដោយ Punycode ជា “xn--s7y.co”.។

ចន្លោះប្រហោងនេះ អនុញ្ញាតឲ្យអ្នកស្រាវជ្រាវធ្វើការចុះឈ្មោះដូមែន “xn--80ak6aa92e.com” និងរំលងយន្តការការពារ រួចនឹងបង្ហាញជាឈ្មោះ “apple.com” នៅរាល់ browsers ទាំងឡាយណាដែលរងគ្រោះ ដោយរួមមាន Chrome, Firefox, and Opera, ក្នុងពេលដែល Internet Explorer, Microsoft Edge, Apple Safari, Brave, and Vivaldi មិនទេ ។

លោក Zheng បានរាយការណ៍ពីបញ្ហានេះទៅកាន់ក្រុមហ៊ុននានាតាំងពីខែមករា ២០១៧ មកម្លេះ។

វិធីសាស្ត្រការពារប្រឆាំងទៅនឹង Homograph Phishing Attacks

សម្រាប់អ្នកប្រើប្រាស់ Firefox អាចធ្វើការជំហានដូចខាងក្រោម៖

១. វាយ about:config នៅក្នុង address bar រួចចុច enter.

២. វាយ Punycode នៅក្នុង search bar.

៣. បន្ទាប់មក Browser settings នឹងបង្ហាញ parameter titled: network.IDN_show_punycode, សូមចុចពីរដង ឬចុច mouse ខាងស្តាំ រួចជ្រើសរើសយក True។

សម្រាប់អ្នកប្រើប្រាស់ Chrome ឬ Opera គឺមិនមានមធ្យោបាយសម្រាប់ធ្វើដូច Firefox នោះទេ ដោយត្រូវរងចាំរហូតទាល់តែចេញកំណែថ្មីដើម្បីជួសជុល៕

អ្នកប្រើប្រាស់អ៊ិនធឺណិតគឺជាទូទៅត្រូវបានផ្តល់ដំបូន្មានក្នុងការវាយដោយដៃផ្ទាល់នៅត្រង់កន្លែងឈ្មោះវេបសាយ URLs ជៀសវាងការចុចទៅលើបញ្ជប់ណាមួយ ដើម្បីទប់ស្កាត់ការវាយប្រហារខាងលើ៕