General

-

សឹង្ហបុរីទទួលរងការវាយប្រហារតាមអិុនធឺណិតចំនួន ១៦ លើកចាប់តាំងពីខែមេសាមក

អង្គភាព Cyber Security Agency (CSA) របស់សឹង្ហបុរីបាននិយាយថា ចាប់តាំងពីខែមេសាមក សឹង្ហបុរីទទួលរងការវាយប្រហារតាមអិុនធឺណិតចំនួន ១៦លើក ហើយនេះគឺជាហេតុផលមួយក្នុងចំណោមហេតុផលនានា ដែលរដ្ឋាភិបាលបានធ្វើការសម្រេចចិត្ត ក្នុងការដាក់ឲ្យដាច់ពីគ្នានូវកុំព្យូទ័រធ្វើការរបស់មន្ត្រីរាជការសាធារណៈ ។ ការវាយប្រហារទាំង ១៦លើកនេះ គឺបានគេចផុតពីការត្រួតពិនិត្យ (detection) របស់យន្តការការពារចំបង (perimeter defences)…

Read More » -

មិនមានការអាក់សេសទៅកាន់អិុនធឺណិតទៀតឡើយ ចាប់ពីខែមិថុនា ឆ្នាំ២០១៧ តទៅ

ទាញយកកម្មវិធី Android -> https://goo.gl/CNGQdi តាមដានជាមួយយើងខ្ញុំក្នុងហ្វេសប៊ុក https://www.facebook.com/SecuDemycom-592241344275282/ បើតាមវេបសាយ Channel NewsAsia បានឲ្យដឹងថា ដើម្បីជាយន្តការការពារប្រឆាំងទៅនឹងការវាយប្រហារតាមប្រព័ន្ធអុិនធឺណិត ហើយបង្កើតនូវ មជ្ឈដ្ឋានធ្វើការងារមួយកាន់តែមានសុវត្ថិភាពជាងមុន កុំព្យុទ័រធ្វើការងាររបស់មន្ត្រីសាធារណៈនឹងមិនមានការអាក់សេសទៅកាន់អិុនធឺណិតតទៅទៀតឡើយនៅក្នុងខែមិថុនា ឆ្នាំក្រោយ។ នៅក្នុងសេចក្តីប្រកាសរបស់ខ្លួនកាលពីថ្ងៃអង្គារ (ទី៧ ខែមិថុនា) កន្លងទៅនេះ ដែលខាង…

Read More » -

គណនី Twitter, Pinterest របស់លោក Zuckerberg ត្រូវបានហេគ

បុគ្គលដែលដំណើរការនូវបណ្តាញព័ត៌មានសង្គមដ៏ធំជាងគេ ហើយបាននឹងកំពុងធ្វើការដាក់នូវយន្តការសន្តិសុខថ្មីៗដើម្បីឲ្យសមស្របទៅនឹងកំណើននៃ អ្នកប្រើប្រាស់រាប់រយលាននាក់ បែរជាបរាជ័យខ្លួនឯងក្នុងការធ្វើតាមមូលដ្ឋានគ្រឹះនៃសន្តិសុខសម្រាប់គណនីអនឡាញរបស់ខ្លួនទៅវិញ។ នោះគឺ អគ្គនាយកក្រុមហ៊ុនហ្វេសប៊ុក CEO លោក Mark Zuckerberg ដែលគណនី Twitter និង Pinterest របស់គាត់ត្រូវបានទទួលរងការ ហេគ កាលពីថ្ងៃអាទិត្យកន្លងទៅនេះ។ ក្រុមនៃហេគឃ័រដែលមកពី Saudi Arabia…

Read More » -

Irongate: មេរោគដែលវាយប្រហារទៅលើប្រព័ន្ធ Industrial Control Systems

អ្នកស្រាវជ្រាវផ្នែកសន្តិសុខព័ត៌មានបានរកឃើញនូវមេរោគស្មុគស្មាញមួយប្រភេទ ដែលប្រើប្រាស់បច្ចេកទេសបោកបញ្ជោតដូចទៅនឹងមេរោគ Stuxnet ហើយត្រូវបានគេបង្កើតឡើងក្នុងគោលដៅវាយប្រហារទៅលើ industrial control system (ICS) ហើយនឹង supervisory control and data acquisition (SCADA) systems ។ អ្នកស្រាវជ្រាវមកពីក្រុមហ៊ុន FireEye បាននិយាយកាលពីថ្ងៃព្រហស្បត៍កន្លងទៅនេះថា…

Read More » -

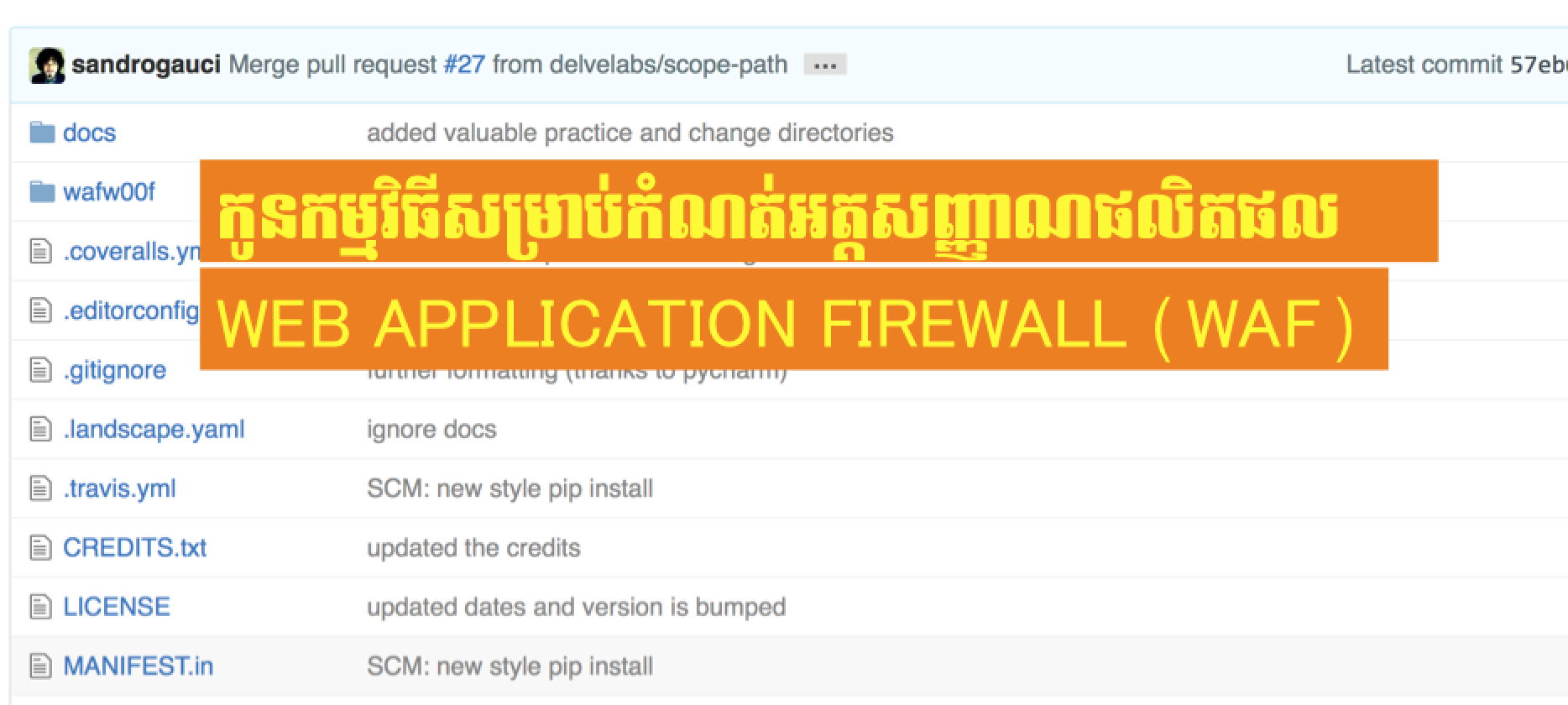

WAFW00F : ធ្វើការកំណត់អត្តសញ្ញាណផលិតផល WAF

កម្មវិធី WAFW00F អនុញ្ញាតឲ្យធ្វើការកំណត់អត្តសញ្ញាណ និងធ្វើ Fingerprint នូវរាល់ផលិតផល Web Application Firewall (WAF) ដែលការពារវេបសាយ ។ តើវាធ្វើការដូចម្តេច? – វាធ្វើការបញ្ជូននូវ HTTP request ធម្មតា ហើយធ្វើការវិភាគទៅលើការឆ្លើយតប (response)…

Read More » -

វេបសាយល្បីក្នុងការស្វែងរកកំហុសឆ្គងវេបសាយត្រូវបានហេគ

Acunetix គឺកម្មវិធី Web Application Security scanner មួយដែលកំពុងពេញនិយម។ ក្នុងថ្ងៃទី៤ ខែមិថុនា ឆ្នាំ២០១៦ នេះ វេបសាយផ្លូវការរបស់ពួកគេគឺត្រូវបានហេគ ។ ទំព័រមុខ (http://www.acunetix.com) គឺមិនដំណើរការឡើយ រួមមានទាំងប្លុករបស់ Acunetix ផងដែរ។ ហេគឃ័រ…

Read More » -

របាយការណ៍៖ Ransomware As a Service

ទម្រង់ថ្មីមួយទៀតនៃមេរោគចាប់ជំរិត ត្រូវបានគេធ្វើការអភិវឌ្ឍ ហើយកំពុងតែស្ថិតនៅក្នុងប្រតិបត្តិការជា “Ransomware as a Service (RaaS)” ដែលអាចអនុញ្ញាតឲ្យអ្នកដទៃទៀត អាចធ្វើការទាញយកនូវមេរោគចាប់ជំរិតនេះ ហើយចែកចាយបន្តទៅកាន់ជនរងគ្រោះ ។ ជាឧទាហរណ៍ នៅក្នុងយុទ្ធនាការ RaaS ដូចជា Ranstone ដែលមានគោលដៅវាយប្រហារទៅលើអ្នកប្រើប្រាស់ Mac OSX…

Read More » -

តើអ្វីទៅដែលយើងហៅថា Whaling?

ដំបូង មាននូវ Phishing បន្ទាប់មកគឺ Spear Phishing ហើយក្នុងពេលនេះគឺ Whaling និងបច្ចេកទេសស្មុគស្មាញដទៃទៀត ។ ជនអាក្រក់ទាំងអស់នោះ គឺបានកំពុងតែធ្វើការកែប្រែនូវការបោកបញ្ជោតរបស់ពួកគេ។ ខាងក្រោមនេះ គឺជាអ្វីដែលត្រូវដឹង៖ តើមានអ្វីថ្មីទៅ? បច្ចេកទេសថ្មីៗនេះ គឺ “whaling” ដែលបានទើបបង្ហាញខ្លួនថ្មីៗនេះ ហើយដែលមិនពាក់ព័ន្ធទៅនឹងការចុចរបស់បុគ្គលិកទៅលើបញ្ជប់ណាមួយឡើយ…

Read More » -

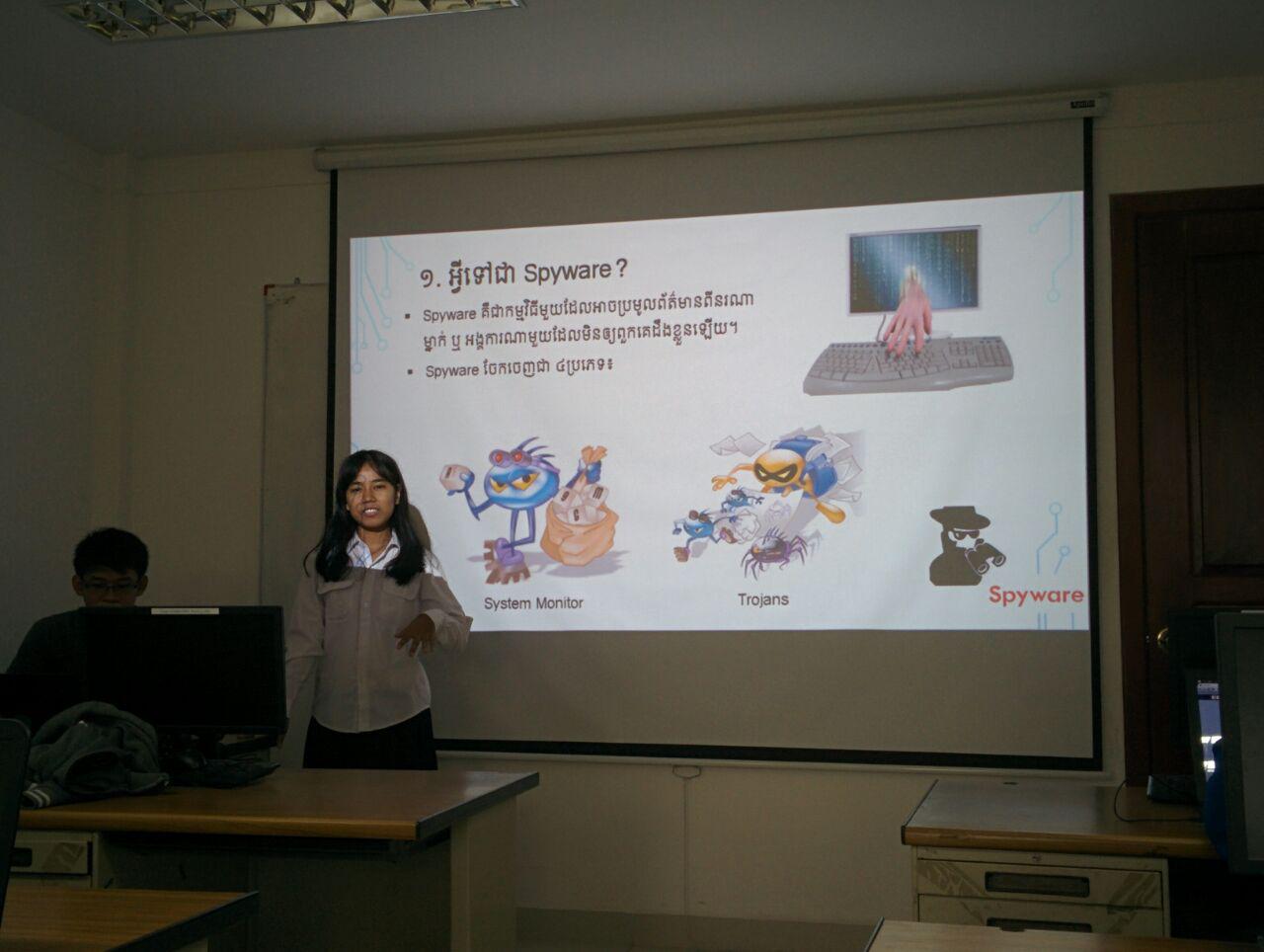

បទបង្ហាញ៖ វិធីសាស្ត្រក្នុងការកត់សំគាល់ និងជៀសវាងពី Spyware

សូមអរគុណដល់និស្សិត ជឹម កន្និដ្ឋានិង និស្សិត ឡេង សុវណ្ណបញ្ញវ័ន្ត ដែលកំពុងសិក្សានៅវិទ្យាស្ថានជាតិប្រៃសណីយ៍ ទូរគមនាគមន៍ បច្ចេកវិទ្យាគមនាគមន៍ និងព័ត៌មាន (NIPTICT) ដែលបានចូលរួមចំណែករៀបចំឯកសារចែករំលែកការយល់ដឹងអំពីសន្តិសុខព័ត៌មាននៅកម្ពុជា ក្រោមប្រធានបទ “វិធីសាស្ត្រក្នុងការកត់សំគាល់ និងជៀសវាងពី Spyware (Understanding Spyware – Information…

Read More » -

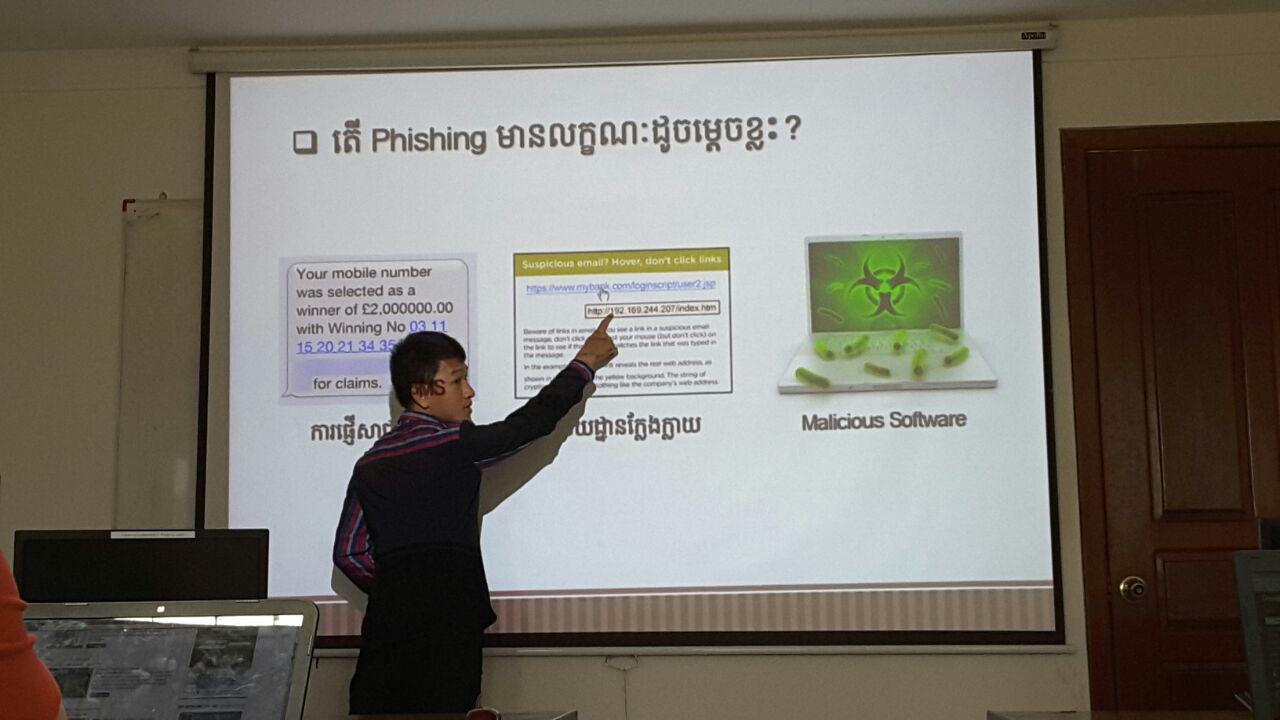

បទបង្ហាញស្តីអំពី៖ ស្វែងយល់អំពី Phishing Attack

សូមអរគុណដល់និស្សិត ហួត ស៊ុនហាក់និង និស្សិត ទេព សុធា ដែលកំពុងសិក្សានៅវិទ្យាស្ថានជាតិប្រៃសណីយ៍ ទូរគមនាគមន៍ បច្ចេកវិទ្យាគមនាគមន៍ និងព័ត៌មាន (NIPTICT) ដែលបានចូលរួមចំណែករៀបចំឯកសារចែករំលែកការយល់ដឹងអំពីសន្តិសុខព័ត៌មាននៅកម្ពុជា ។ សូមទស្សនាវិដេអូខាងក្រោម ដើម្បីស្វែងយល់លំអិត អ្នកអាចទាញយកនូវឯកសារនេះបាន តាមរយៈបញ្ជាប់ដូចខាងក្រោម៖ https://drive.google.com/file/d/0B08OinSGfYnCTENrQVFSU0tPc0U/view?usp=sharing

Read More » -

មានធនាគារចំនួន ១២ ផ្សេងទៀត ដែលអាចរងផលប៉ៈពាល់ដោយសារការវាយប្រហារទៅលើ SWIFT

ឧប្បទេវហតុនេះគឺជាផ្នែកមួយនៃនិន្នាការយ៉ាងធំទូលាយមួយនៃឧក្រិដ្ឋជនអិុនធឺណិត ដែលមានគោលដៅវាយប្រហារផ្ទាល់ទៅលើអង្គភាពហរិញ្ញវត្ថុ ជាជាងអតិថិជនរបស់ធនាគារ។ មានធនាគារជាច្រើន បានចាប់ផ្តើមធ្វើការសើុបអង្កេតទៅក្នុងអ្វីមួយដែលយើងហៅថាការបំបែកយន្តការសន្តិសុខ (security breaches) នៅក្នុងបណ្តាញ បន្ទាប់ពីហេគឃ័របានធ្វើការលួចលុយប្រមាណជា ៨១លានដុល្លាចេញពីធនាគារបង់ក្លាេដស កាលពីដើមឆ្នាំនេះតាមរយៈ SWIFT ។ ក្រុមហ៊ុនសន្តិសុខ FireEye ដែលត្រូវបានជួលឲ្យធ្វើការសើុបអង្កេតនៅក្នុងការវាយប្រហារលើធនាគារបង់ក្លាេដស ក៏ត្រូវបានជួលឲ្យចូលទៅស្រាវជ្រាវ មើលលទ្ធភាពដែលអាចប៉ៈពាល់ដល់ទៅធនាគារចំនួន ១២ ផ្សេងទៀត…

Read More » -

តើអ្វីទៅដែលហៅថា Penetration Testing

Penetration Testing គឺជាដំណើរការនៃការធ្វើការវាយតម្លៃ ឬធ្វើសវនកម្មទៅលើប្រព័ន្ធសន្តិសុខព័ត៌មានរបស់អង្គភាព ។ វិធីសាស្ត្រនានារួមមាននូវការកំណត់នូវសំនុំនៃក្បួនខ្នាត ការអនុវត្តន៍ នីតិវិធី និងយុទ្ធវិធីដែលត្រូវអនុវត្តក្នុងកំឡុងពេលនៃការដំណើរការកម្មវិធីសនវកម្មសន្តិសុខព័ត៌មាន។ ហេតុដូច្នេះហើយ វិធីសាស្ត្រក្នុងការធ្វើ Penetration Testing បានកំណត់នូវផែនទីបង្ហាញផ្លូវ រួមផ្សំជាមួយនូវគំនិត និងការអនុវត្តដែលអ្នកគួរតែធ្វើតាមជាមួយនឹងការប្រុងប្រយ័ត្នខ្ពស់បំផុត ដើម្បីធ្វើការអាក់សេសទៅលើប្រព័ន្ធសន្តិសុខព័ត៌មានឲ្យបានត្រឹមត្រូវ ។ ្របភេទនៃការធ្វើ Penentration…

Read More » -

បទបង្ហាញ៖ ស្វែងយល់អំពី Malware

សូមអរគុណដល់និស្សិត សុង មួយហេង ដែលកំពុងសិក្សានៅវិទ្យាស្ថានជាតិប្រៃសណីយ៍ ទូរគមនាគមន៍ បច្ចេកវិទ្យាគមនាគមន៍ និងព័ត៌មាន (NIPTICT) ដែលបានចូលរួមចំណែករៀបចំឯកសារចែករំលែកការយល់ដឹងអំពីសន្តិសុខព័ត៌មាននៅកម្ពុជា ។ អ្នកអាចទាញយកនូវឯកសារនេះបាន តាមរយៈបញ្ជាប់ដូចខាងក្រោម៖ https://drive.google.com/file/d/0B08OinSGfYnCSUx1bnNuNlNraWs/view?usp=sharing

Read More » -

ប្រតិបត្តិការ Blockbuster សើុបអង្កេតការវាយប្រហារទៅលើក្រុមហ៊ុនសូនី

ប្រតិបត្តិការ Blockbuster គឺជាសម្ព័ន្ធមិត្តនៃដៃគូក្រុមហ៊ុនឯកជនជាច្រើនដឹកនាំដោយក្រុមហ៊ុន Novetta ហើយត្រូវបានបង្កើតឡើងក្នុងគោលបំណងដើម្បីស្វែងយល់ និងបំផ្លាញកម្មវិធីមេរោគនានាព្រមជាមួយនឹងហេដ្ឋរចនាសម្ព័ន្ធដែលត្រូវបានប្រើប្រាស់ដោយឧក្រិដ្ឋជន ដែលក្រុមហ៊ុន Novetta បានកំណត់អត្តសញ្ញាណនិងផ្តល់ឈ្មោះថា “Lazarus” ។ ក្រុម Lazarus នេះមានសកម្មភាពយ៉ាងសកម្មចាប់តាំងពីឆ្នាំ២០០៩ មកម្លេះ ឬអាចដើមឆ្នាំ២០០៧ ផង ហើយគឺជាក្រុមដែលទទួលខុសត្រូវក្នុងការវាយប្រហារដ៏ធ្ងន់ធ្ងរទៅលើក្រុមហ៊ុន Sony Pictures…

Read More »