ការវាយប្រហារទ្រង់ទ្រាយធំដែលបានបណ្តាលឲ្យមានការគាំងបណ្តាញនាពេលថ្មីៗនេះ ហើយធ្វើឲ្យវេបសាយធំៗជាច្រើនមិនដំណើរការផងដែរនោះ គឺត្រូវបានធ្វើឡើងដោយសារតែឧបករណ៍ដែលអាចភ្ជាប់ជាមួយអ៊ិនធឺណិតបាន (Internet of Things – IoT) ដែលក្នុងនោះមានដូចជា CCTV Video Cameras និង Digital Video Recorders ។

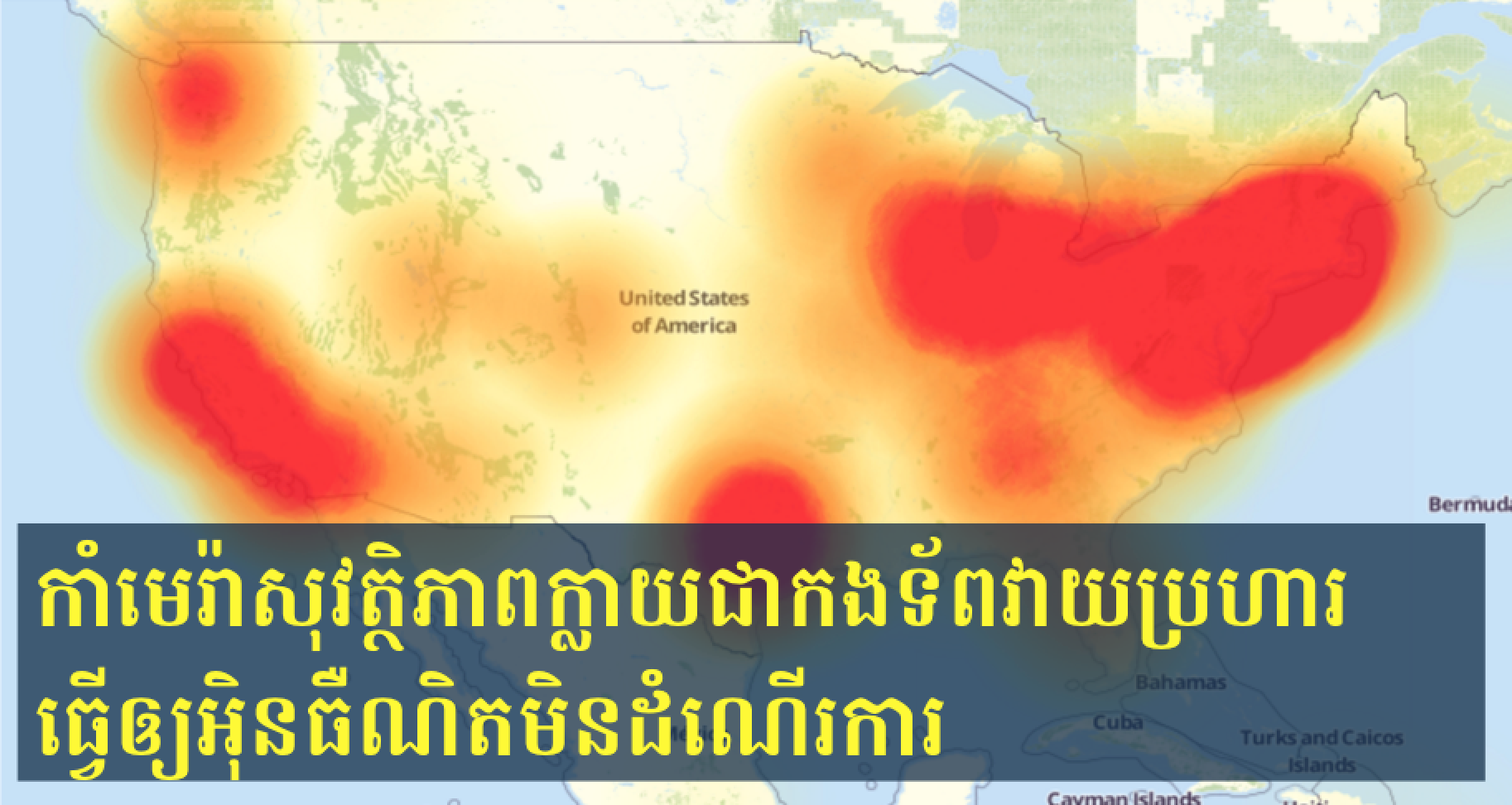

នាពេលថ្មីៗនេះ ឧក្រិដ្ឋជនបានចាប់ផ្តើមធ្វើតេស្តសាកល្បងការវាយប្រហាររបស់ពួកគេទៅលើក្រុម Dyn (គឺជាក្រុមហ៊ុនហេដ្ឋារចនាសម្ពន័អ៊ិនធឺណិតមួយផ្តល់នូវ សេវាកម្មគន្លឹះទៅឲ្យក្រុមហ៊ុនធំល្បីៗមួយចំនួន)។ ការវាយប្រហារនេះបានធ្វើឲ្យមានបញ្ហាដល់អ្នកប្រើប្រាស់អ៊ិនធឺណិត មិនអាចចូលទៅកាន់វេបសាយមួយចំនួន ដូចជា Twitter, Amazon, Tumblr, Reddit, Spotify និង Netflix ។

ពីដំបូង មិនទាន់មានព័ត៌មានច្បាស់ទេថាតើនរណាជាអ្នកនៅពីក្រោយការវាយប្រហារនេះ។ ប៉ុន្តែក្រោយមករយៈពេលជាច្រើនម៉ោង យ៉ាងហោចណាស់មានក្រុមហ៊ុនសន្តិសុខព័ត៌មានមួយបានចេញមុខមកនិយាយថា ការវាយប្រហារនេះគឺពាក់ព័ន្ធជាមួយនឹងមេរោគមួយឈ្មោះថា Mirai ដែលគឺជាមេរោគមួយប្រភេទដែល បានវាយប្រហារទៅលើវេបសាយអ្នកសារព័ត៌មានមួយកាលពីខែមុន ដែលមានទំហំរហូតទៅដល់ 620Gpbs។ នៅចុងខែកញ្ញា ២០១៦ កន្លងទៅនេះ ហេគឃ័រដែលជាអ្នកបង្កើតមេរោគ Mirai បានបញ្ចេញនូវ source code ដែលអាចឲ្យសាធារណៈជនអាចបង្កើតកងទ័ពវាយប្រហារដោយប្រើប្រាស់ Mirai។

Mirai បានធ្វើដំណើរនៅលើអ៊ិនធឺណិតដើម្បីរុករកនូវ IoT devices ដែលការពារដោយ usernames និង passwords ភ្ជាប់មកពីរោងចក្រ ហើយបន្ទាប់មកបញ្ជាឧបករណ៍ IoT ទាំងនោះដើម្បីវាយប្រហារ។

យោងទៅតាមអ្នកស្រាវជ្រាវមកពីក្រុមហ៊ុន FlashPoint បាននិយាយថា ការវាយប្រហារនោះយ៉ាងហោចណាស់មួយផ្នែកគឺប្រើប្រាស់ Mirai-based botnet។ យោងតាមលោក Allison Nixon ដែលជានាយកផ្នែកស្រាវជ្រាវមកពី FlashPoint បាននិយាយថា មេរោគ botnet ដែលប្រើប្រាស់ ក្នុងពេលបច្ចុប្បន្ននេះត្រូវបានបង្កើតឡើងដោយការហេគចូលទៅក្នុង IoT devices ដែលភាគច្រើនបំផុតនោះគឺ digital video recorders (DVRs) និង IP cameras ផលិតដោយក្រុមហ៊ុនចិនមួយឈ្មោះថា XiongMai Technologies។

ជាធម្មតា IoT devices ទាំងអស់នោះអាចអនុញ្ញាតឲ្យអ្នកប្រើប្រាស់ធ្វើការផ្លាស់ប្តូរពាក្យសម្ងាត់ដោយប្រើប្រាស់ web-based admin panel ក៏ដោយ ក៏ឧបករណ៍ទាំងនោះអាចត្រូវបានចូលទៅដល់តាមរយៈ communications services ហៅថា “Telnet” និង “SSH”។

បើតាមលោក Zach Wikholm បានឲ្យដឹងថា បញ្ហាខាងលើនេះគឺបណ្តាលមកពីឧបករណ៍ទាំងនោះមិនអាចឲ្យអ្នកប្រើប្រាស់ធ្វើការផ្លាស់ប្តូរពាក្យសម្ងាត់បាន។ ពាក្យសម្ងាត់ត្រូវបានដាក់ចូល (hardcoded) ទៅក្នុងកូដដោយផ្ទាល់ (firmware) ហើយកម្មវិធីសម្រាប់ធ្វើការ disable វាគឺមិនមានឡើយ។ អ្នកស្រាវមកពី FlashPoint បានឲ្យដឹងទៀតថា ពួកគេបានធ្វើការស្កេនអ៊ិនធឺណិតកាលពីថ្ងៃទី០៦ ខែតុលា ដើម្បីរកប្រព័ន្ធណាដែលមានសញ្ញានៃការដំណើរការ hardware ដែលមានចំនុចខ្សោយ ហើយបានរកឃើញច្រើនជាង 515,000 គ្រឿងមានបញ្ហា៕

ប្រភព៖ Krebs On Security